Trovandosi ad affrontare il tema della cybersecurity, le organizzazioni tendono tipicamente ad adottare un approccio di tipo preventivo, orientato cioè alla progettazione di un perimetro di sicurezza a difesa dei beni e delle risorse di valore per l’azienda, basato sulla comprensione informata dei potenziali rischi.

Sebbene sia fondamentale per proteggere le risorse aziendali contro i metodi di attacco convenzionali, tale approccio limita tuttavia il campo di azione del valutatore alle minacce esterne, ed è generalmente poco adattivo rispetto ai cambiamenti del panorama informatico.

Occorre sempre ricordare, infatti, che per quanto evolute e complesse possano essere le misure difensive adottate, nessuna organizzazione potrà mai dirsi sicura al 100% contro i rischi cyber. Come recita il detto, il problema non è se subirai un attacco, bensì quando.

Un approccio senz’altro più efficace per la gestione dei rischi informatici prevede, invece, l’adozione di strategie di cybersecurity che, senza trascurare le tradizionali misure difensive, mettono in risalto l’aspetto della resilienza informatica (cioè la capacità di riprendersi da un attacco e di ripristinare l’operatività una volta colpiti), prendendo in considerazione i processi aziendali critici su cui allocare le maggiori risorse per la mitigazione del rischio, ed enfatizzando al contempo l’implementazione di meccanismi tecnici di cybersecurity per proteggere i beni e le risorse aziendali dalle minacce sia esterne che interne.

Volendo dare una definizione, possiamo asserire che la gestione del rischio informatico è un approccio olistico alla valutazione e alla misurazione del possibile impatto dovuto alle minacce informatiche e alla definizione strategica di una serie di azioni, politiche e strumenti per combattere e gestire queste minacce al fine di ridurre al minimo l’impatto potenziale sull’attività aziendale e promuovere la resilienza informatica.

In altri termini, la gestione del cyber rischio deve includere tutti gli aspetti di mitigazione dei rischi informatici in grado di assicurare la sicurezza dei sistemi informativi dell’organizzazione. Si tratta pertanto di:

- Identificare le minacce informatiche e i rischi che comportano per le operazioni aziendali;

- Identificare le risorse critiche (in termini di sistemi, reti e dati) che sono essenziali per il funzionamento continuo di un’azienda;

- Comprendere il ruolo della governance e della leadership nella gestione del rischio cyber;

- Mantenersi aggiornati sulle tecnologie di cibersicurezza disponibili;

- Comprendere le implicazioni legali di una violazione della sicurezza informatica;

- Implementare un piano di risposta agli incidenti in caso di attacco informatico;

- Progettare una strategia di mitigazione del rischio per promuovere la consapevolezza dei rischi cyber e la resilienza informatica.

Affinché tutti questi aspetti possano essere affrontati in modo coerente ed efficace, l’azienda deve creare le condizioni per riuscire a gestirli in modo organico. Le soluzioni tecniche, da sole, non bastano: occorrono anche trasparenza, visibilità, e comunicazione all’interno di un quadro operativo di governo, fatto di azioni, politiche e strumenti, condiviso con l’intera organizzazione.

Fortunatamente, c’è chi ha già studiato e lavorato per definire la struttura standard di un quadro di governo della cybersecurity utilizzabile dalle organizzazioni, perciò non è necessario partire da zero. Gli standard principali che fanno scuola e a cui tipicamente si fa riferimento sono essenzialmente i seguenti:

- Il NIST CyberSecurity Framework (CSF) dello statunitense “National Institute of Standards and Technology”

- La norma ISO/IEC 27001 che detta i requisiti dei “Sistemi di Gestione della Sicurezza Informatica” (SGSI)

Il nucleo (“Core”) del CSF introduce un riferimento comune che descrive le best practice di cybersecurity attraverso una tassonomia di obiettivi di sicurezza organizzati gerarchicamente in funzioni, categorie e sotto-categorie, secondo un approccio circolare che, a partire dalla versione 2.0 del framework pubblicata nel febbraio 2024, prevede 6 funzioni a copertura della gestione della cybersecurity nelle sue diverse fasi: preventiva (IDENTIFY, PROTECT), reattiva (DETECT, RESPOND, RECOVER) e di governo (GOVERN).

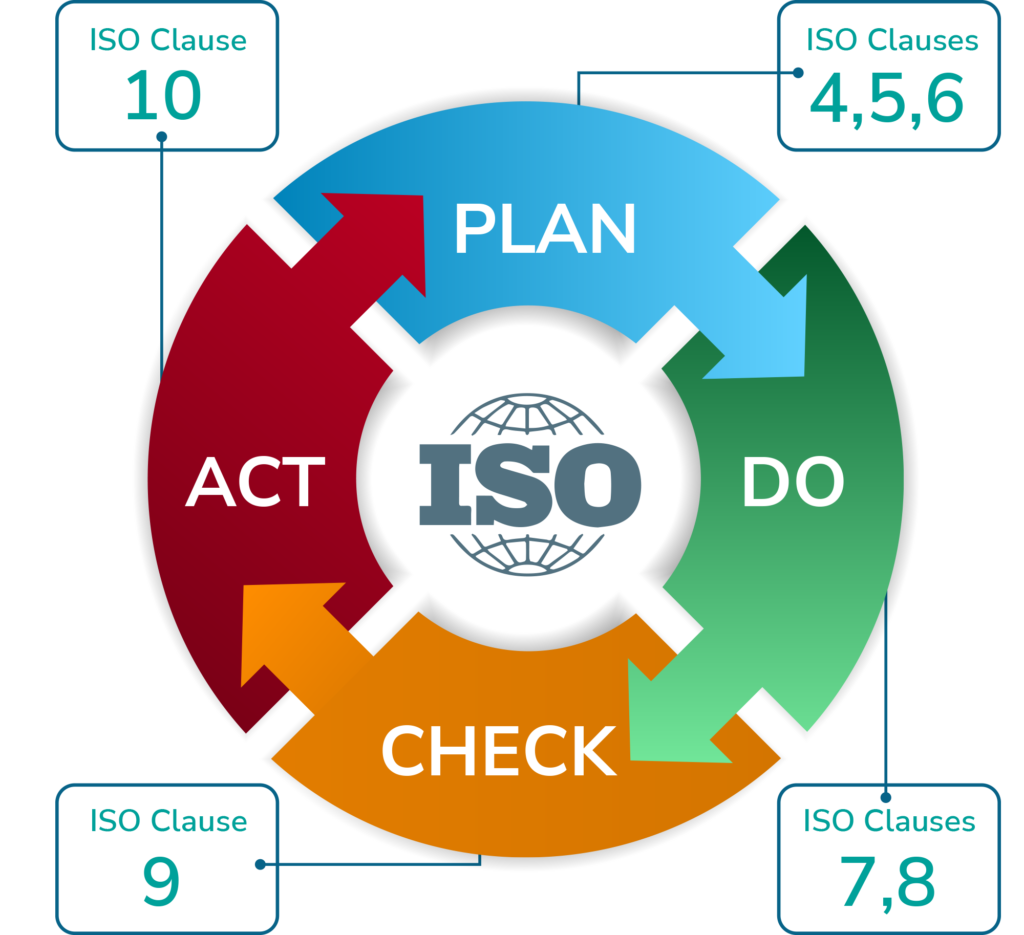

Le clausole della norma ISO/IEC 27001 ereditano la struttura armonizzata di alto livello definita nell’Annex SL delle “ISO/IEC Directives, Part 1, Consolidated ISO Supplement”. Si tratta di una struttura orientata al miglioramento continuo secondo il ciclo di Deming “PDCA” (Plan –> Do –> Check –> Act), che accomuna i principali standard ISO riguardanti i Sistemi di Gestione aziendali.

L’approccio comune definito nell’Annex SL consente alle organizzazioni di gestire un unico sistema di gestione che soddisfi i requisiti di due o più standard di sistemi di gestione aderenti alla struttura armonizzata.

Ad esempio, un’azienda che ha già adottato un Sistema di Gestione della Qualità (SGQ) certificato secondo lo standard ISO 9001, può affrontare il percorso di adozione di un SGSI certificato ISO 27001 senza necessità di impostare e mantenere due sistemi di gestione distinti, bensì implementando opportune modifiche al SGQ già in essere così da realizzare un unico Sistema di Gestione Integrato che risponda contemporaneamente sia ai requisiti della ISO 9001 che della ISO 27001.

Se vuoi saperne di più, scrivici compilando la form di questa pagina: siamo a tua disposizione per approfondire.